Ultimo aggiornamento: 09-09-2016

Preambolo

Ho provato a cercare per la rete e non ho trovato (al momento in cui scrivo) tecniche simili.

In questa giuda non spiegherò le solite cose utili per la prevenzione: ad esempio come mostrare le estensioni dei file in Windows, fare attenzione alle cartelle condivise o altre cose ampiamente descritte in altri articoli sull’argomento. Se invece, una cosa non la sapete fare, cercatela sui motori di ricerca o smanettate sul PC 😉

Introduzione

Ultimamente si parla molto di Cryptolocker, CBT e compagnia “bella”: cioè tutti quei virus che ti cifrano i file rendendoli non più leggibili e che ti chiedono un riscatto (ransom in inglese) in bitcoin per poterli ripristinare.

In rete ci sono molte guide per la prevenzione e anche tool ad hoc quali CryptoPrevent, oltre ai soliti Antivirus per difendersi.Però, spesso, gli antivirus non funzionano se al virus viene fatta una piccola modifica per renderlo diverso dalle versione precedenti.

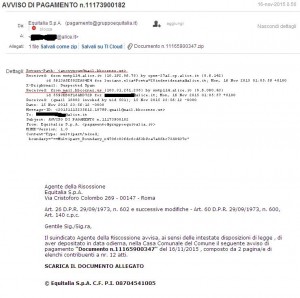

Infine basta un’email finta, come quella dall’agenzia dell’entrate

O dal Comune di Napoli per mandare tutto in tilt, o anche visitare un sito web avendo una versione del Flash Player vecchia.

O dal Comune di Napoli per mandare tutto in tilt, o anche visitare un sito web avendo una versione del Flash Player vecchia.

La prima idea che verrebbe a una persona con abbastanza conoscenze informatiche sarebbe quella di utilizzare una Virtual Machine solo per la navigazione e l’email, in modo da avere il maggior isolamento possibile (un esempio è il mio progetto fir3vuan). Però non tutti hanno abbastanza RAM e potenza di calcolo per poterla utilizzare in comodità, cioè senza attendere secondi anche per muovere solo il mouse. Questo è il caso di chi usa ancora Windows XP.

Continuando sull’idea di “isolamento” , mi è venuta un’altra idea che ho testato e funziona.

Presupposti

Windows permette di avere due tipi di utente: Amministratore e Utente normale.

Il primo può accedere a tutte le cartelle del computer, col secondo non puoi andare a modificare le cartelle dove ci sono i programmi (C:\Programmi) o i file di sistema (C:\Windows). Insomma puoi accedere solo a”C:\Users\<NomeUtente>” se hai Windows Vista/7/10 o a “C:\Documents and Settings\<NomeUtente>” se hai Windows XP.

Nella cartella dell’utente ci sono altre cartelle, quelle più famose sono: Documenti, Immagini, Desktop e sono quelle più utilizzate dagli utenti.

Questa divisione dei permessi degli utenti viene fatta per la sicurezza: infatti se prendi un virus come un utente normale, il virus non andrà ad intaccare tutto il computer, lo può fare solo se sei un amministratore! Solo che se non sei amministratore non puoi installare programmi o altro, quindi molti utenti accedono sempre come amministratore o forse manco sanno di esserlo.

NB: i virus possono sfruttare delle falle del sistema per far eseguire un programma con privileggi di amministratore anche se sono eseguiti su account con livello utente. In questo caso la mia tecnica non serve.

L’idea

Far accedere come amministratore (per le comodità prima citate), però alcuni programmi li faccio eseguire come un utente normale, così se si prende un virus ransomware, questo attaccherà solo le cartelle dell’utente .

L’applicazione

Prima di tutto bisogna mettere una password all’utente amministratore, in modo tale che se il virus richieda di esser eseguito come tale, venga bloccato dalla richiesta della password.

Per far ciò bisogna accedere come amministratore, andare nel Pannello di Controllo e cliccare su Account utente. Qui si può creare un utente e/o impostare la password.

Dopo avere impostato la password per l’amministratore (se non la si ha già), si può creare un nuovo utente normale: io con simpatia lo chiamerei “infettami“, sempre protetto con la password per l’accesso.

A questo punto si deve effettuare la disconnessione.

Alla schermata di avvio, bisogna entrare con l’utente appena creato “infettami“, così da caricare tutte le sue informazioni di sistema. Quando si è caricato il desktop, ri-effettuate la disconnessione e ri-loggarsi con l’utente amministratore.

A questo punto dobbiamo fare in modo di avviare Internet Explorer, Firefox, Chrome, Outlook, WinZip, 7Zip o qualsiasi altro programma, con l’utente “infettami”.

Per far ciò scaricate PsExec: nello zip, ci sono vari programmi, a noi serve solo PsExec.exe, salvatelo sul computer e prendete il suo percorso (path in inglese), per esempio “C:\Users\<VostroNomeUtenteAdmin>\Desktop\psexec.exe“.

Ora andate sul collegamento del programma desiderato sul deskop e fate pulsante destro, ecco cosa vi dovrebbe uscire (io ho cliccato sull’icona di Firefox): Dovete cambiare il campo Destinazione che deve diventare così (apici nei percorsi inclusi):

Dovete cambiare il campo Destinazione che deve diventare così (apici nei percorsi inclusi):

“C:\Users\<VostroNomeUtenteAdmin>\Desktop\psexec.exe” -u infettami -p la_vostra_password -d “C:\Program Files\Mozilla Firefox\firefox.exe”

Cliccate “Applica” per salvare. Dovete fare questo per tutti i programmi desiderati!

Ovviamente dovete solo inserire le istruzioni scritte prima del percorso dell’eseguibile.

NB: ricordo che infettami è il nome dell’account utente base.

Da installare!

Consiglio anche di installare un programma per gestire gli zip, come: winzip, winrar, 7zip ecc.. e impostarli per gestire i file con estensione zip, rar, ecc..

Si devono utilizzare questi programmi quando si apre un archivio dal browser o dall’email o quando lo si scarica, altrimento tutto questo procedimento è inutile!

Il Risultato

Una volta eseguita questa procedura, appena becchere il virus ransomware, vi apparirà la solita schermata che vi avverte dei file cifrati e che avete delle ore disponibili per pagare il riscatto.

A questo punto basta fare “Disconnetti”, rientrare nel profilo e vedrete che tutto è tornato alla normalità: solo l’account Infettato ha subito dei danni. Potete aspettare delle ore, aggiornare l’antivirus e vedere se il virus viene rilevato e cancellato, se no, cancellate l’account utente infetto e createne un’altro.

Ecco un video che mostra la protezione da CryptoWall in esecuzione su Windows 7:

Questo video mostra TeslaCrypt in esecuzione sempre su Windows 7:

Quando viene chiesto la password dell’amministratore cliccare su “No”, mi raccomando!

Ecco un video che dimostra l’isolamento di CBT su Windows XP:

Qui l’account Infetto è quello di livello base, mentre utente è di livello amministratore.

Mi scuso per non aver usato gli stessi nomi dell’articolo e di aver messo la password solo a Infetto, è un vecchio video e penso possa bastare come dimostrazione.

Si attendono i Contanier sulla versione desktop di Windows e non solo su quella server 🙂

Per altri eseguibili

Potete usare questa tecnica anche per altri eseguibili, anche per lanciare un programma da una penna USB: basta fare pulsante destro sull’eseguibile e poi cliccare su “Esegui come”.

Note finali

Questa non è la panacea di tutti i mali, è solo una tecnica stile honeypot. Potrebbe essere che ci sia/sarà qualche versione di ransoware che può/potrà avere privileggi da amministratore, sfruttando qualche falla del sistema. Non è una cosa facile, ma neanche impossibile. In quel caso, l’unica arma rimane essere attenti e l’antivirus.